гҖҖгҖҖеңЁдёҠдёҖдёӘж–Үз« дёӯпјҢдј йҖҒй—ЁпјҢз»ҷеӨ§е®¶д»Ӣз»ҚдәҶжҖҺд№ҲеңЁй…ҚзҪ®ж–Ү件дёӯдҪҝз”Ё Kestrel йғЁзҪІ HttpsпјҢжӯЈеҘҪд»ҠеӨ©жңүе°ҸдјҷдјҙзЁій—®еҲ°пјҡеҸҜд»ҘйҖҡиҝҮд»Јз Ғзҡ„ж–№ејҸе®һзҺ° Kestrel зҡ„ Https зҡ„йғЁзҪІеҗ—пјҹзӯ”жЎҲжҳҜиӮҜе®ҡзҡ„пјҢжҲ‘们иҝҷж¬ЎдёҖж ·еҺ»дёҚжҳҜеӨҡдёӘеҹҹеҗҚгҖӮ

гҖҖгҖҖеңЁдҪҝз”Ёд»Јз Ғе®һзҺ°дёӯпјҢжҲ‘жҳҜдё»иҰҒдҪҝз”ЁеҲ° ListenOptions.UseHttpsпјҢжҲ‘们е…ҲзңӢзңӢе®ҳж–№ж–ҮжЎЈжҖҺд№ҲиҜҙеҗ§пјҢдёҚжғізңӢжҲ‘зҡ„еҸҜд»ҘзӣҙжҺҘи·іиҪ¬еҲ°е®ҳж–№ж–ҮжЎЈпјҢдј йҖҒй—Ё

ListenOptions.UseHttps

е°Ҷ Kestrel й…ҚзҪ®дёәдҪҝз”Ё HTTPSгҖӮ

ListenOptions.UseHttps жү©еұ•пјҡ

UseHttpsпјҡе°Ҷ Kestrel й…ҚзҪ®дёәдҪҝз”Ё HTTPSпјҢйҮҮз”Ёй»ҳи®ӨиҜҒд№ҰгҖӮ еҰӮжһңжІЎжңүй…ҚзҪ®й»ҳи®ӨиҜҒд№ҰпјҢеҲҷдјҡеј•еҸ‘ејӮеёёгҖӮUseHttps(string fileName)UseHttps(string fileName, string password)UseHttps(string fileName, string password, Action<HttpsConnectionAdapterOptions> configureOptions)UseHttps(StoreName storeName, string subject)UseHttps(StoreName storeName, string subject, bool allowInvalid)UseHttps(StoreName storeName, string subject, bool allowInvalid, StoreLocation location)UseHttps(StoreName storeName, string subject, bool allowInvalid, StoreLocation location, Action<HttpsConnectionAdapterOptions> configureOptions)UseHttps(X509Certificate2 serverCertificate)UseHttps(X509Certificate2 serverCertificate, Action<HttpsConnectionAdapterOptions> configureOptions)UseHttps(Action<HttpsConnectionAdapterOptions> configureOptions)

ListenOptions.UseHttps еҸӮж•°пјҡ

filenameжҳҜиҜҒд№Ұж–Ү件зҡ„и·Ҝеҫ„е’Ңж–Ү件еҗҚпјҢе…іиҒ”еҢ…еҗ«еә”з”ЁеҶ…е®№ж–Ү件зҡ„зӣ®еҪ•гҖӮpasswordжҳҜи®ҝй—® X.509 иҜҒд№Ұж•°жҚ®жүҖйңҖзҡ„еҜҶз ҒгҖӮconfigureOptionsжҳҜй…ҚзҪ®HttpsConnectionAdapterOptionsзҡ„ActionгҖӮ иҝ”еӣһListenOptionsгҖӮstoreNameжҳҜд»ҺдёӯеҠ иҪҪиҜҒд№Ұзҡ„иҜҒд№ҰеӯҳеӮЁгҖӮsubjectжҳҜиҜҒд№Ұзҡ„дё»йўҳеҗҚз§°гҖӮallowInvalidжҢҮзӨәжҳҜеҗҰеӯҳеңЁйңҖиҰҒз•ҷж„Ҹзҡ„иҜҒд№ҰпјҢдҫӢеҰӮиҮӘзӯҫеҗҚиҜҒд№ҰгҖӮlocationжҳҜд»ҺдёӯеҠ иҪҪиҜҒд№Ұзҡ„еӯҳеӮЁдҪҚзҪ®гҖӮserverCertificateжҳҜ X.509 иҜҒд№ҰгҖӮ

еңЁз”ҹдә§дёӯпјҢеҝ…йЎ»жҳҫејҸй…ҚзҪ® HTTPSгҖӮ иҮіе°‘еҝ…йЎ»жҸҗдҫӣй»ҳи®ӨиҜҒд№ҰгҖӮ

дёӢйқўиҰҒжҸҸиҝ°зҡ„ж”ҜжҢҒзҡ„й…ҚзҪ®пјҡ

- ж— й…ҚзҪ®

- д»Һй…ҚзҪ®дёӯжӣҝжҚўй»ҳи®ӨиҜҒд№Ұ

- жӣҙж”№д»Јз Ғдёӯзҡ„й»ҳи®ӨеҖј

ж— й…ҚзҪ®

Kestrel еңЁ http://localhost:5000 е’Ң https://localhost:5001 дёҠиҝӣиЎҢдҫҰеҗ¬пјҲеҰӮжһңй»ҳи®ӨиҜҒд№ҰеҸҜз”ЁпјүгҖӮ

д»Һй…ҚзҪ®дёӯжӣҝжҚўй»ҳи®ӨиҜҒд№Ұ

Kestrel еҸҜд»ҘдҪҝз”Ёй»ҳи®Ө HTTPS еә”з”Ёи®ҫзҪ®й…ҚзҪ®жһ¶жһ„гҖӮ д»ҺзЈҒзӣҳдёҠзҡ„ж–Ү件жҲ–д»ҺиҜҒд№ҰеӯҳеӮЁдёӯй…ҚзҪ®еӨҡдёӘз»Ҳз»“зӮ№пјҢеҢ…жӢ¬иҰҒдҪҝз”Ёзҡ„ URL е’ҢиҜҒд№ҰгҖӮ

жһ¶жһ„зҡ„жіЁж„ҸдәӢйЎ№пјҡ

- з»Ҳз»“зӮ№зҡ„еҗҚз§°дёҚеҢәеҲҶеӨ§е°ҸеҶҷгҖӮ дҫӢеҰӮпјҢз”ұдәҺеҶҚд№ҹж— жі•и§Јжһҗж ҮиҜҶз¬ҰвҖңFamiliesвҖқпјҢеӣ жӯӨ

HTTPSandHttpsжҳҜзӯүж•Ҳзҡ„гҖӮ - жҜҸдёӘз»Ҳз»“зӮ№йғҪиҰҒе…·еӨҮ

UrlеҸӮж•°гҖӮ жӯӨеҸӮж•°зҡ„ж јејҸе’ҢйЎ¶еұӮUrlsй…ҚзҪ®еҸӮж•°дёҖж ·пјҢеҸӘдёҚиҝҮе®ғеҸӘиғҪжңүеҚ•дёӘеҖјгҖӮ - иҝҷдәӣз»Ҳз»“зӮ№дёҚдјҡж·»еҠ иҝӣйЎ¶еұӮ

Urlsй…ҚзҪ®дёӯе®ҡд№үзҡ„з»Ҳз»“зӮ№пјҢиҖҢжҳҜжӣҝжҚўе®ғ们гҖӮ йҖҡиҝҮListenеңЁд»Јз Ғдёӯе®ҡд№үзҡ„з»Ҳз»“зӮ№дёҺеңЁй…ҚзҪ®иҠӮдёӯе®ҡд№үзҡ„з»Ҳз»“зӮ№зӣёзҙҜз§ҜгҖӮ CertificateйғЁеҲҶжҳҜеҸҜйҖүзҡ„гҖӮ еҰӮжһңжңӘжҢҮе®ҡCertificateйғЁеҲҶпјҢеҲҷдҪҝз”ЁCertificates:Defaultдёӯе®ҡд№үзҡ„й»ҳи®ӨеҖјгҖӮ еҰӮжһңжІЎжңүеҸҜз”Ёзҡ„й»ҳи®ӨеҖјпјҢеҲҷдҪҝз”ЁејҖеҸ‘иҜҒд№ҰгҖӮ еҰӮжһңжІЎжңүй»ҳи®ӨеҖјпјҢдё”ејҖеҸ‘иҜҒд№ҰдёҚеӯҳеңЁпјҢеҲҷжңҚеҠЎеҷЁе°Ҷеј•еҸ‘ејӮеёёпјҢе№¶дё”ж— жі•еҗҜеҠЁгҖӮCertificateйғЁеҲҶж”ҜжҢҒеӨҡдёӘиҜҒд№ҰжәҗгҖӮ- еҸӘиҰҒдёҚдјҡеҜјиҮҙз«ҜеҸЈеҶІзӘҒпјҢе°ұиғҪеңЁй…ҚзҪ®дёӯе®ҡд№үд»»дҪ•ж•°йҮҸзҡ„з»Ҳз»“зӮ№гҖӮ

иҜҒд№Ұжәҗ

еҸҜд»Ҙе°ҶиҜҒд№ҰиҠӮзӮ№й…ҚзҪ®дёәд»ҺеӨҡдёӘжәҗеҠ иҪҪиҜҒд№Ұпјҡ

Pathе’ҢPasswordз”ЁдәҺеҠ иҪҪ .pfx ж–Ү件гҖӮPathгҖҒKeyPathе’ҢPasswordз”ЁдәҺеҠ иҪҪ .pem/.crt е’Ң .key ж–Ү件гҖӮSubjectе’ҢStoreз”ЁдәҺд»ҺиҜҒд№ҰеӯҳеӮЁдёӯеҠ иҪҪгҖӮ

еҘҪдәҶпјҢзҪ—е—ҰиҜқиҜҙе®ҢдәҶпјҢжҲ‘们жҠҪеҸ–ж–ҮжЎЈзҡ„дёҖйғЁеҲҶиҝӣиЎҢе®һи·ө

var builder = WebApplication.CreateBuilder(args); builder.WebHost.ConfigureKestrel(serverOptions => { serverOptions.ListenAnyIP(5005, listenOptions => { listenOptions.UseHttps(httpsOptions => { var localhostCert = CertificateLoader.LoadFromStoreCert( "localhost", "My", StoreLocation.CurrentUser, allowInvalid: true); var exampleCert = CertificateLoader.LoadFromStoreCert( "example.com", "My", StoreLocation.CurrentUser, allowInvalid: true); var subExampleCert = CertificateLoader.LoadFromStoreCert( "sub.example.com", "My", StoreLocation.CurrentUser, allowInvalid: true); var certs = new Dictionary<string, X509Certificate2>( StringComparer.OrdinalIgnoreCase) { ["localhost"] = localhostCert, ["example.com"] = exampleCert, ["sub.example.com"] = subExampleCert }; httpsOptions.ServerCertificateSelector = (connectionContext, name) => { if (name is not null && certs.TryGetValue(name, out var cert)) { return cert; } return exampleCert; }; }); }); });

гҖҖгҖҖдёҠйқўзҡ„д»Јз ҒдёҖзңӢе°ұиғҪжҮӮпјҢжҜ”иҫғж— еҘҲзҡ„жҳҜе®ҳж–№ж–ҮжЎЈзҡ„ SSL иҜҒд№ҰжҳҜд»Һ иҜҒд№ҰеӯҳеӮЁеҢә йҮҢиҺ·еҸ–зҡ„пјҢеңЁе®һйҷ…еә”з”ЁдёӯпјҢжҳҺжҳҫжҳҜдёҚеӨҹж–№дҫҝпјҢеҘҪжҳҜйӮЈз§ҚзӣҙжҺҘеҶҷ иҜҒд№Ұи·Ҝеҫ„ е’Ң еҜҶз Ғзҡ„пјҢиҝҷж ·жүҚиғҪдёҖзӣ®дәҶ然еҳӣпјҢиҖҢиҝҷйҮҢзҡ„е…ій”®е°ұжҳҜ X509Certificate2 иҝҷдёӘзұ»дәҶпјҢеҸҜд»ҘзңӢеҲ°пјҢз»ҲжҳҜйҖҡиҝҮжЈҖзҙўдёҖдёӘеӯ—е…ёиҝ”еӣһзҡ„пјҢжҺҘеҸ—зҡ„е°ұжҳҜиҝҷдёӘ X509Certificate2 зұ»пјҢжүҖд»ҘжҲ‘们зңӢзңӢиҝҷдёӘзұ»еҲ°еә•жҳҜдёӘд»Җд№ҲдёңиҘҝпјҢдј йҖҒй—Ёпјӣ

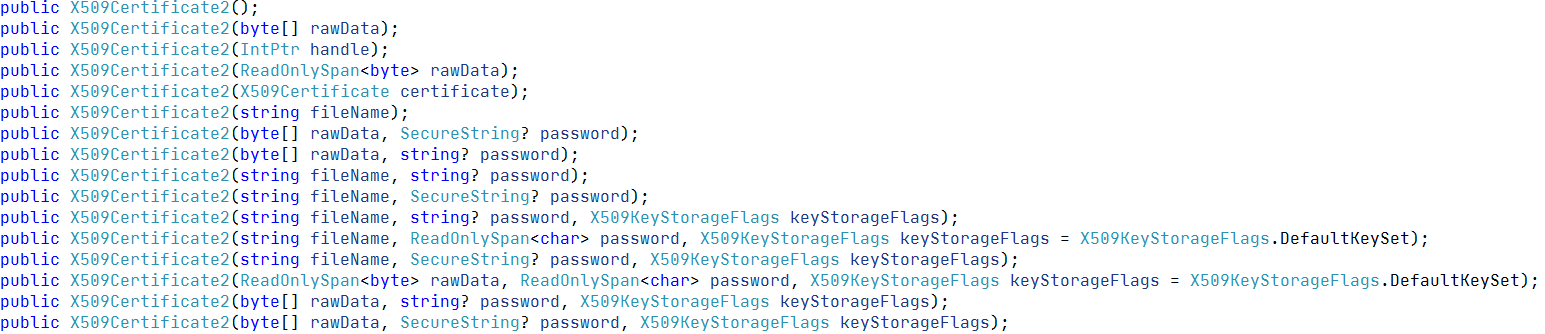

гҖҖгҖҖиҝҷйҮҢжҲ‘们еҸӘе…іжіЁжһ„йҖ еҮҪж•°пјҢдёӢйқўжҳҜе®ҳж–№ж–ҮжЎЈпјҢжҲ–иҖ…зӣҙжҺҘ F12 иҝӣеҺ»зңӢжӣҙдёәзӣҙжҺҘ

жһ„йҖ еҮҪж•°

| X509Certificate2() | е·ІиҝҮж—¶гҖӮ еҲқе§ӢеҢ– X509Certificate2 зұ»зҡ„ж–°е®һдҫӢгҖӮ |

| X509Certificate2(Byte[]) | дҪҝз”ЁжқҘиҮӘеӯ—иҠӮж•°з»„зҡ„дҝЎжҒҜеҲқе§ӢеҢ– X509Certificate2 зұ»зҡ„ж–°е®һдҫӢгҖӮ |

| X509Certificate2(Byte[], SecureString) | дҪҝз”ЁдёҖдёӘеӯ—иҠӮж•°з»„е’ҢдёҖдёӘеҜҶз ҒеҲқе§ӢеҢ– X509Certificate2 зұ»зҡ„ж–°е®һдҫӢгҖӮ |

| X509Certificate2(Byte[], SecureString, X509KeyStorageFlags) | дҪҝз”ЁдёҖдёӘеӯ—иҠӮж•°з»„гҖҒдёҖдёӘеҜҶз Ғе’ҢдёҖдёӘеҜҶй’ҘеӯҳеӮЁж Үеҝ—еҲқе§ӢеҢ– X509Certificate2 зұ»зҡ„ж–°е®һдҫӢгҖӮ |

| X509Certificate2(Byte[], String) | дҪҝз”ЁдёҖдёӘеӯ—иҠӮж•°з»„е’ҢдёҖдёӘеҜҶз ҒеҲқе§ӢеҢ– X509Certificate2 зұ»зҡ„ж–°е®һдҫӢгҖӮ |

| X509Certificate2(Byte[], String, X509KeyStorageFlags) | дҪҝз”ЁдёҖдёӘеӯ—иҠӮж•°з»„гҖҒдёҖдёӘеҜҶз Ғе’ҢдёҖдёӘеҜҶй’ҘеӯҳеӮЁж Үеҝ—еҲқе§ӢеҢ– X509Certificate2 зұ»зҡ„ж–°е®һдҫӢгҖӮ |

| X509Certificate2(IntPtr) | дҪҝз”Ёйқһжүҳз®ЎеҸҘжҹ„еҲқе§ӢеҢ– X509Certificate2 зұ»зҡ„ж–°е®һдҫӢгҖӮ |

| X509Certificate2(ReadOnlySpan<Byte>) | з”ЁиҜҒд№Ұж•°жҚ®еҲқе§ӢеҢ– X509Certificate2 зұ»зҡ„ж–°е®һдҫӢгҖӮ |

| X509Certificate2(ReadOnlySpan<Byte>, ReadOnlySpan<Char>, X509KeyStorageFlags) | дҪҝз”ЁиҜҒд№Ұж•°жҚ®гҖҒеҜҶз Ғе’ҢеҜҶй’ҘеӯҳеӮЁж Үеҝ—еҲқе§ӢеҢ– X509Certificate2 зұ»зҡ„ж–°е®һдҫӢгҖӮ |

| X509Certificate2(SerializationInfo, StreamingContext) | дҪҝз”ЁжҢҮе®ҡзҡ„еәҸеҲ—еҢ–е’ҢжөҒдёҠдёӢж–ҮдҝЎжҒҜеҲқе§ӢеҢ– X509Certificate2 зұ»зҡ„ж–°е®һдҫӢгҖӮ |

| X509Certificate2(String) | дҪҝз”ЁиҜҒд№Ұж–Ү件еҗҚеҲқе§ӢеҢ– X509Certificate2 зұ»зҡ„ж–°е®һдҫӢгҖӮ |

| X509Certificate2(String, ReadOnlySpan<Char>, X509KeyStorageFlags) | дҪҝз”ЁдёҖдёӘиҜҒд№Ұж–Ү件еҗҚгҖҒдёҖдёӘеҜҶз Ғе’ҢдёҖдёӘеҜҶй’ҘеӯҳеӮЁж Үеҝ—еҲқе§ӢеҢ– X509Certificate2 зұ»зҡ„ж–°е®һдҫӢгҖӮ |

| X509Certificate2(String, SecureString) | дҪҝз”ЁдёҖдёӘиҜҒд№Ұж–Ү件еҗҚе’ҢдёҖдёӘеҜҶз ҒеҲқе§ӢеҢ– X509Certificate2 зұ»зҡ„ж–°е®һдҫӢгҖӮ |

| X509Certificate2(String, SecureString, X509KeyStorageFlags) | дҪҝз”ЁдёҖдёӘиҜҒд№Ұж–Ү件еҗҚгҖҒдёҖдёӘеҜҶз Ғе’ҢдёҖдёӘеҜҶй’ҘеӯҳеӮЁж Үеҝ—еҲқе§ӢеҢ– X509Certificate2 зұ»зҡ„ж–°е®һдҫӢгҖӮ |

| X509Certificate2(String, String) | дҪҝз”ЁдёҖдёӘиҜҒд№Ұж–Ү件еҗҚе’ҢдёҖдёӘз”ЁдәҺи®ҝй—®иҜҘиҜҒд№Ұзҡ„еҜҶз ҒеҲқе§ӢеҢ– X509Certificate2 зұ»зҡ„ж–°е®һдҫӢгҖӮ |

| X509Certificate2(String, String, X509KeyStorageFlags) | дҪҝз”ЁдёҖдёӘиҜҒд№Ұж–Ү件еҗҚгҖҒдёҖдёӘз”ЁдәҺи®ҝй—®иҜҘиҜҒд№Ұзҡ„еҜҶз Ғе’ҢдёҖдёӘеҜҶй’ҘеӯҳеӮЁж Үеҝ—еҲқе§ӢеҢ– X509Certificate2 зұ»зҡ„ж–°е®һдҫӢгҖӮ |

| X509Certificate2(X509Certificate) | дҪҝз”Ё X509Certificate еҜ№иұЎеҲқе§ӢеҢ– X509Certificate2 зұ»зҡ„ж–°е®һдҫӢгҖӮ |

гҖҖгҖҖзӣҙжҺҘ F12 д№ҹиҙҙеҮәжқҘеҗ§пјҢж–№дҫҝеӨ§дјҷжҹҘзңӢ

гҖҖгҖҖеё…ж°”зҡ„е°ҸдјҷдјҙеҸҜиғҪе·Із»ҸеҸ‘зҺ°дәҶпјҢйҮҢйқўе°ұеӯҳеңЁдәҶдёҖдёӘ зӣҙжҺҘдј е…Ҙ ж–Ү件и·Ҝеҫ„ е’Ң еҜҶз Ғ дҪңдёәеҸӮж•°зҡ„жһ„йҖ еҮҪж•°пјҢжҜ«ж— з–‘й—®пјҢе®ғе°ұжҳҜжҲ‘们иҰҒжүҫзҡ„пјҒпјҒпјҒдёӢйқўжҲ‘们зӣҙжҺҘзңӢд»Јз Ғпјҡ

Program.cs

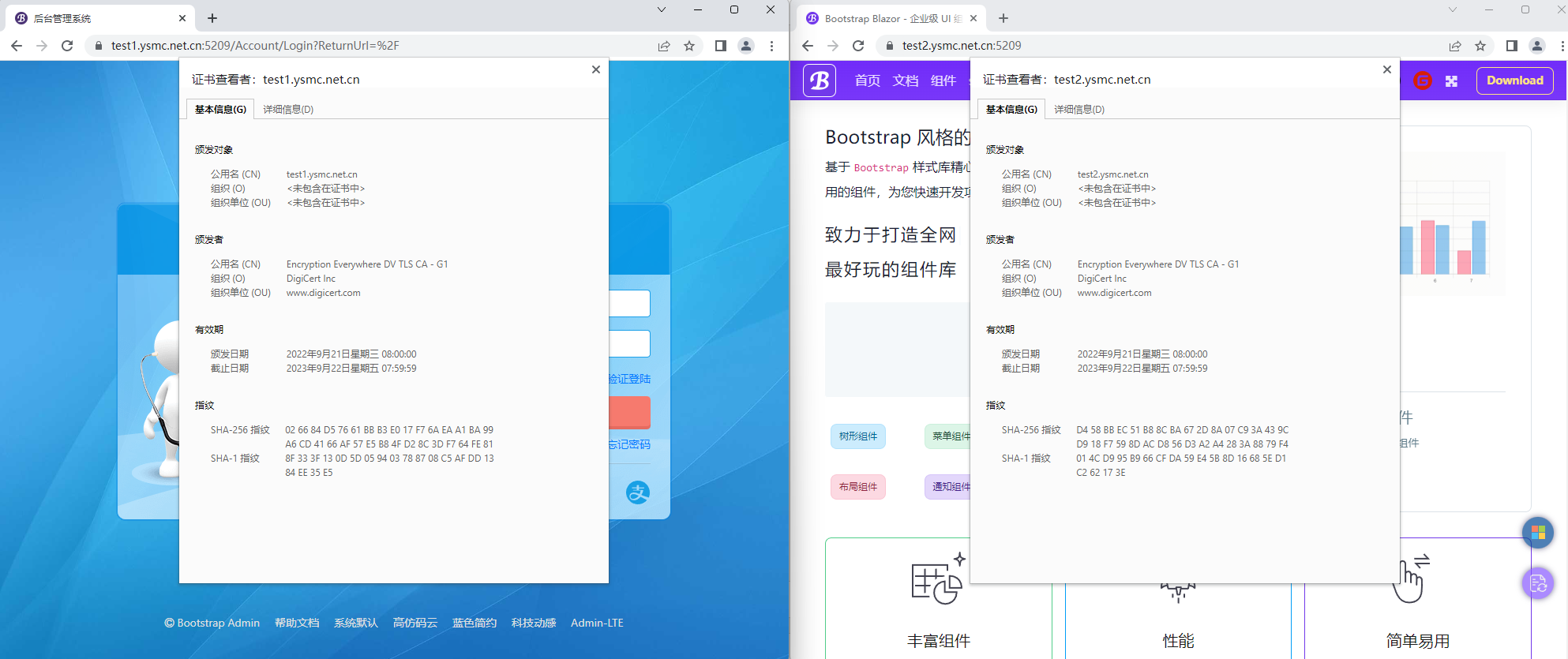

builder.WebHost.ConfigureKestrel(serverOptions => { serverOptions.ConfigureHttpsDefaults(listenOptions => { listenOptions.SslProtocols = SslProtocols.Tls13; }); serverOptions.ListenAnyIP(5209, listenOptions => { listenOptions.UseHttps(httpsOptions => { var test1 = new X509Certificate2("cer\\test1.ysmc.net.cn_server.pfx", "еҜҶз Ғ1"); var test2 = new X509Certificate2("cer\\test2.ysmc.net.cn_server.pfx", "еҜҶз Ғ2"); var certs = new Dictionary<string, X509Certificate2>( StringComparer.OrdinalIgnoreCase) { ["test1.ysmc.net.cn"] = test1, ["test2.ysmc.net.cn"] = test2 }; httpsOptions.ServerCertificateSelector = (connectionContext, name) => { if (name is not null && certs.TryGetValue(name, out var cert)) { return cert; } return test1; }; }); }); });

гҖҖгҖҖеӣ дёәжҳҜй…ҚеҗҲдәҶ YARP вҖңйЈҹз”ЁвҖқзҡ„пјҢиҜҰжғ…еҸҜд»ҘжҹҘзңӢжҲ‘еүҚйқўзҡ„ж–Үз« пјҢдј йҖҒй—ЁпјҢжүҖд»ҘдёҚеҗҢзҡ„еҹҹеҗҚдјҡеҸҚеҗ‘д»ЈзҗҶеҲ°дёҚеҗҢзҡ„зҪ‘з«ҷдёҠйқўпјҢеҘҪдәҶпјҢж–Үз« еҲ°жӯӨз»“жқҹпјҢж„ҹи°ўеӨ§дҪ¬д»¬зҡ„йҳ…иҜ»пјҢи°ўи°ўпјҒ