AWS近日推出了AWS Network Firewall(AWS网络防火墙),夯实了其在网络安全市场的地位。这款托管防火墙服务旨在保护客户的云环境免受恶意流量的影响。

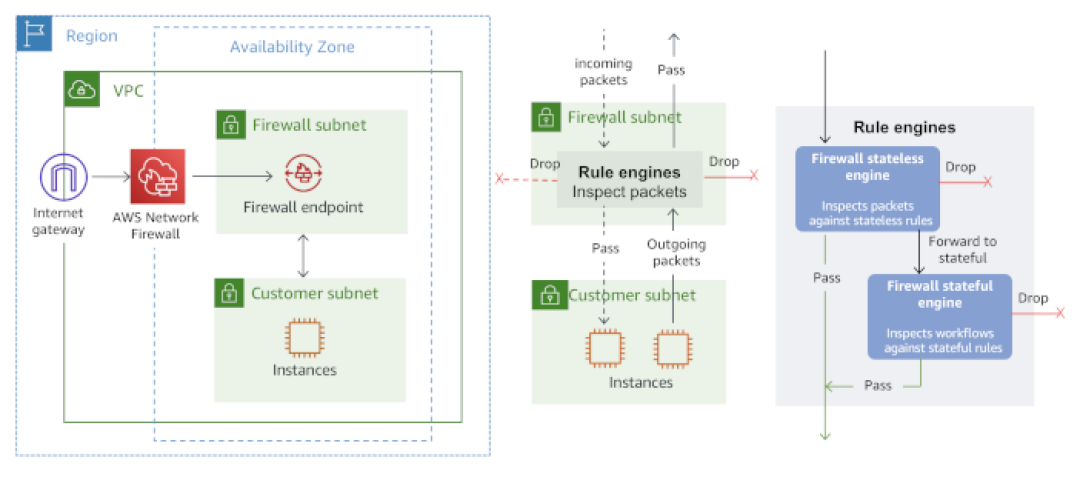

所有防火墙都基于一个同样的基本原则:它们充当过滤器,防止恶意网络流量进入到公司的应用系统。管理员可以通过设定规则、允许或阻止哪种类型的流量,定制如何执行过滤。AWS Network Firewall可加以配置,从而根据数据包的起源IP地址、它们发送到公司云环境的哪个部分以及其他参数来阻止或拒绝数据包。

该服务还包括更专门的威胁阻止功能。AWS添加了所谓的特征检测引擎,该引擎可全面检查网络流量,查找与恶意活动模式有关的字节序列。这项技术可以发现企图利用云环境中的软件漏洞大搞破坏的黑客活动。此外,它可以检测所谓的蛮力攻击,比如企图通过重复的登录尝试来猜测数据库密码。

为了增强安全,公司可以配置AWS Network Firewall,阻止未授权的出站流量从云部署环境内部发送到外部域。限制出站流量是一种实用的方法,可以在黑客设法避开公司防线、危及内部系统的情形下减小安全事件的风险。防火墙规则可以阻止中招的系统“联络大本营”:远程指挥和控制服务器,传输窃取的数据或下载额外的恶意有效载荷。

除了加强安全外,AWS Network Firewall旨在为云管理员改善用户体验。这个云巨头之前已经提供了防火墙功能,但是这些功能分散在多款产品上。客户们需要一种更简单的方法面对工作负载中的所有资源来扩展网络安全,不管他们使用哪些AWS服务。

AWS Network Firewall改进易用性的一个重要方面是它便于集中式管理。大企业常常有多个防火墙实例,每个实例可能有成百上千条流量阻止规则。让管理员能够在一个地方管理多个实例不仅可以节省时间,还可以配置疏忽可能削弱安全的风险。

AWS Network Firewall发布时与数家合作伙伴的产品集成起来,合作伙伴包括IBM、威胁检测提供商Alert Logic、Splunk及其他公司。

无独有偶,VMware近日宣布推出一种面向网络、安全和物理基础架构等服务的框架。这个虚拟化巨头尤其致力于消除对硬件防火墙的需要;硬件防火墙是IT安全领域的一种主流产品,高管们称它们完全无力满足如今基于服务的应用系统的要求。

VMware称,其NSX服务定义防火墙可在SmartNIC上使用,让IT部门能够以线速运行有状态的第4层防火墙服务。有状态的防火墙可在上下文环境中监测流量,而不是过滤数据包以检测可能表明恶意活动的模式。第4层是传输层,提供了流量控制、分段和错误控制等功能。

VMware的服务定义防火墙策略针对服务器间的通信,可以定制设置以满足具体应用的要求。VMware采取了一种自上而下的方法,将多个小型防火墙分布到网络上,而每个小型防火墙针对具体应用的需求进行了调优。VMware的网络和安全总经理Tom Gillis表示,该系统甚至可以检测未打上补丁的漏洞,并绕过这些漏洞传输流量。

VMware的产品和云服务首席运营官Rajiv Ramaswami表示,通过将防火墙功能卸载到SmartNIC网络上,可以获得20 Tbps的防火墙吞吐量,高于庞大的硬件防火墙的吞吐量,仅用三分之一的成本就能实现。

VMware还宣布了一款基于属性的访问控制策略产品的预览版,该产品可根据配置文件和行为而不是根据密码来授予安全许可。

Gartner预测到2025年,新的分布式分支机构防火墙部署中将有30%改用防火墙即服务,而2020年这个比例不到5%。到2024年年底,防火墙终用户支出中将有25%将包含在企业许可证协议(ELA)交付的较庞大的安全“平台”交易中,而如今这个比例还不到5%。

2020年网络防火墙魔力象限: